Tips Zimbra Membuat Dan Validasi DKIM Dan SPF Pada DNS

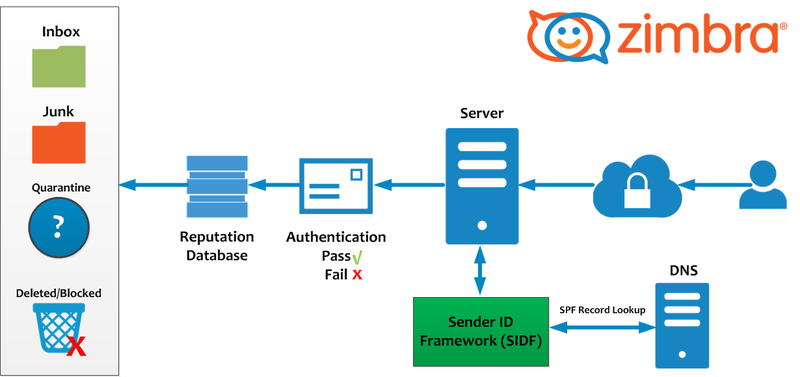

Apa itu DKIM?

DKIM atau DomainKeys Identified Mail, suatu metode untuk melakukan verifikasi sebuah email server apakah benar-benar dari pengirim atau mengaku sebagai pengirim (spam).

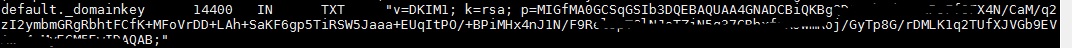

Secara teknis DKIM menyediakan sebuah metode untuk memvalidasi identitas nama domain yang berhubungan dengan pesan melalui otentikasi kriptografi, sebagai contoh pengirim disini dapat diverifikasi pada level domain. Pada record DNS, suatu domain memiliki record tertentu yang berisi suatu public key dan pada server tersebut juga memiliki ada private key-nya.

Penerima kemudian melakukan dekripsi dengan menggunakan public key yang bisa didapatkan pada record DNS domain pengirim, jika berhasil ter-validasi maka dipastikan bahwa email tersebut benar-benar dari domain tersebut.

DKIM ini dirancang untuk mengurangi spam. Spammer biasanya mengirim pesan dari alamat yang bukan domain asli, dengan adanya DKIM ini maka aktivitas spam yang menggunakan pengirim orang lain akan terdeteksi. pada zimbra sendiri fitur ini sudah ada pada Zimbra versi 8.0 keatas

Apa itu SPF?

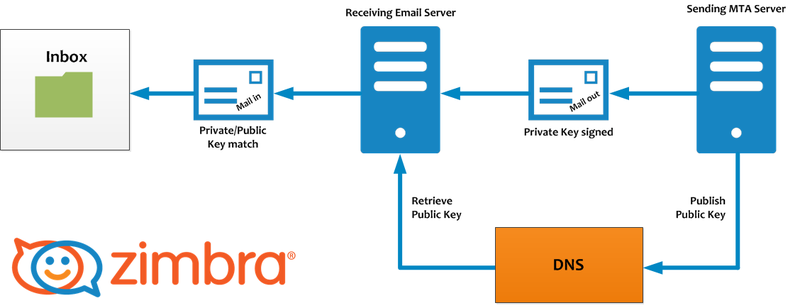

Sender Policy Framework atau lebih dikenal dengan SPF Records adalah sistem email-validasi sederhana yang dirancang untuk mendeteksi email spoofing dengan menyediakan mekanisme untuk memungkinkan menerima mail exchanger untuk memeriksa bahwa email yang masuk dari domain asli pengirim dari host/server yang diizinkan oleh administrator domain tersebut. list dari yang authorized sending hosts (pengirim yang berwenang) untuk domain tersebut diterbitkan dalam domain Name System (DNS) records untuk domain tersebut dalam bentuk records TXT yang diformat khusus. Email spam dan phishing sering digunakan dengan menimpa alamat pengirim, sehingga penerbitan dan validasi SPF records dapat dianggap sebagai teknik anti-spam.

Tips Zimbra Membuat Dan Validasi DKIM Dan SPF Pada DNS

Zimbra mail server yang kami gunakan adalah versi 8.0.6, untuk membuat DKIM records untuk mail server lakukan langkah-langkah dibawah ini:

jalankan zmdkimkeyutil untuk membuat DKIM key dan selector. Data yang dihasilkan akan disimpan dalam LDAP server zimbra sebagai bagian dari domain LDAP entri. sebagai contoh domain yang anda gunakan adalah gemaroprek.com

membuat DKIM records

masuk sebagai user zimbra

su - zimbra

membuat DKIM data untuk yang belum memiliki konfigurasi DKIM

/opt/zimbra/libexec/zmdkimkeyutil -a -d gemaroprek.com

update DKIM data untuk domain gemaroprek.com

/opt/zimbra/libexec/zmdkimkeyutil -u -d gemaroprek.com

jika anda belum atau lupa DKIM data anda, anda dapat mengeceknya dengan perintah

/opt/zimbra/libexec/zmdkimkeyutil -q -d gemaroprek.com

untuk cek selector dkim anda dapat menggunakan tools http://dkimcore.org/tools/

Memperbarui DKIM pada DNS records untuk domain gemaroprek pada DNS publik yang anda gunakan, sebagai contoh seperti dibawah ini

membuat SPF records

Pertama-tama, generate atau buat TXT SPF records (anda dapat menggunakan tools dari Mailradar SPF tool, atau tools yang serupa), misalnya anda ingin membuat SPF records dengan domain gemaroprek.com dan memiliki 3 entri yang berbeda untuk menambahkan:

entri IPv4 – 192.168.1.11 dan 10.10.16.15 (2 buah ip adalah optional jika anda memiliki ip lebih dari satu)

include: _spf.salesforce.com (Salesforce)

include: _spf.google.com (Google Apps)

Memahami arti fitur “all” dari SPF entry

SPF dapat dikonfigurasi dengan cara yang berbeda, Ada dua metode yang dapat dipilih dalam menangani spoofed email. metode pertama adalah hardfail, yaitu spoofed email tidak diteruskan dan diblok di gateway. Metode kedua adalah softfail, yaitu meneruskan spoofed email ke penerima dengan menambahkan flag.

Hampir 98% dari domain dan email server menggunakan ~all (softfail). Di sini, tabel lengkap untuk memahami fitur semua dalam SPF

| Parameter | Result | Means |

|---|---|---|

| +all | pass | Permits all the email, like have nothing configured. |

| -all | fail | Will only mark the email like pass if the source Email Server fits exactly, IP, MX, etc. with the SPF entry. |

| ~all | softfail | Allows to send the email, and if something is wrong will mark it like softfail. |

| ?all | neutral | Without policy |

Perbedaan antara ~all and -all

Jika domain Anda mengalami serangan SPAM yang mencoba untuk spoofing domain Anda, cobalah untuk mengubah SPF menjadi –all untuk sementara waktu, dan atur ulang kembali ke ~all jika serangan SPAM berakhir.

Jika anda masih menemui kendala, kami sarankan menggunakan jasa manage zimbra yang kami sediakan. selamat mencoba 🙂

4 Comments

qomarudin

25 January 2017

Jika saya sudah mendapatkan SPF records dari Mailradar SPF toolsnya, saya isikan kemana? atau saya perlu menambahkan .conf pada direktori tertentu? Thanks

ArieL FX

26 January 2017

hasilnya (TXT records) isi ke dns server anda pak

subhan

13 June 2017

Maaf Pak zimbra kan punya dns sendiri apa dns apa juga diisi di dns zimbra ?

ArieL FX

16 June 2017

dkim dan spf di isi pada dns yang mempointing domain anda.